Ofelia Tejerina: "Venden la app de rastreo de la COVID-19 como una vacuna, y no lo es"

Ofelia Tejerina, presidenta de la Asociación de Internautas, es una luchadora incansable en la defensa de los usuarios de internet. Forma parte del grupo asesor del Gobierno para redactar la Carta de Derechos Digitales: "Tiene que ser algo más que una declaración de intenciones"

Consecuencias legales y Hacking Ético

¿Hasta qué punto es ilegal ser bueno? Las buenas causas en el mundo del #pentesting no siempre tienen buenos resultados. En #ciberseguridad el hacker ético (el único que hay, los otros son ciberdelincuentes) debe saber que existen el art. 197 y el art. 264 Código Penal. Un "sabotaje informático" (grave) implica obstaculizar el funcionamiento de un sistema o poner en peligro la integridad de la información que aloja, sea simplemente confidencial, sean datos personales. También el mero acceso podría tener sanción, no olvidemos que además del Código Penal, aplica la legislación civil y el Derecho Administrativo.

Derecho, tecnología y pandemia: Abogados aconsejan a sus clientes cómo moverse sin riesgos en este escenario

Tres expertos en derecho constitucional debatieron este martes sobre Derecho, tecnología y pandemia en el "webinar" organizado por la Facultad de Derecho de ICADE Comillas y el Centro de Innovación del Derecho.

En la mesa intervinieron, Federico de Montalvo, director del Centro de Innovación del Derecho (CID), Ofelia Tejerina, presidenta de la asociación de internautas y Francisco Martínez, letrado de las Cortes y exsecretario de Estado de Seguridad entre 2016 y 2018, quienes intercambiaron impresiones.

Derecho, tecnología y pandemia: Abogados aconsejan a sus clientes cómo moverse sin riesgos en este escenario

Tres expertos en derecho constitucional debatieron este martes sobre Derecho, tecnología y pandemia en el "webinar" organizado por la Facultad de Derecho de ICADE Comillas y el Centro de Innovación del Derecho.

En la mesa intervinieron, Federico de Montalvo, director del Centro de Innovación del Derecho (CID), Ofelia Tejerina, presidenta de la asociación de internautas y Francisco Martínez, letrado de las Cortes y exsecretario de Estado de Seguridad entre 2016 y 2018, quienes intercambiaron impresiones.

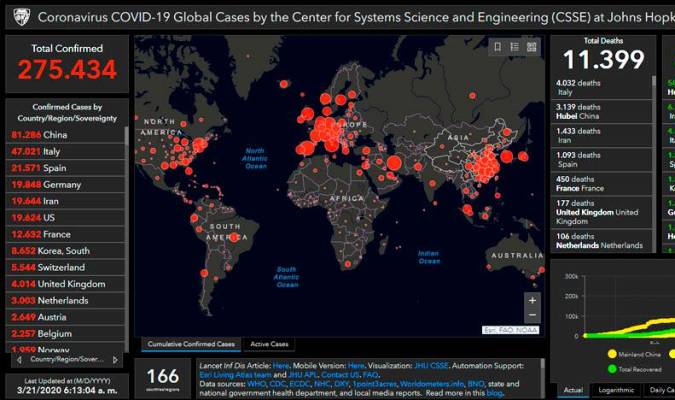

Sobre la contribución de las aplicaciones móviles contra el COVID -19

Opinión de nuestro panel de expertos sobre las aplicaciones móviles contra el COVID-19 que están proliferando en esta situación que estamos viviendo y las impicaciones que tienen en nuestra vida, presente y futura.

Sobre la contribución de las aplicaciones móviles contra el COVID -19

Opinión de nuestro panel de expertos sobre las aplicaciones móviles contra el COVID-19 que están proliferando en esta situación que estamos viviendo y las impicaciones que tienen en nuestra vida, presente y futura.

La Comisión Europea establecerá que el uso de aplicaciones para controlar el virus sea voluntario

El uso de aplicaciones para rastrear los contagios de coronavirus debe ser voluntario, establecerá este miércoles la Comisión Europea (CE), en un paquete de medidas pensadas para la reapertura de las fronteras y la vuelta del turismo a la Unión Europea.

La AEPD publica un informe en el que analiza la utilización del reconocimiento facial para realizar exámenes

- Las técnicas de reconocimiento facial con fines de identificación biométrica suponen un tratamiento de categorías especiales de datos para los que el Reglamento exige garantías reforzadas

- El informe jurídico pone de manifiesto que el consentimiento por parte del alumno sólo puede considerarse libre y, por tanto, válido, cuando se haya ofrecido una alternativa equivalente en cuanto a duración y dificultad

- Asimismo, si se optase por basar en el interés público el reconocimiento facial de los alumnos, se requeriría de una norma con rango de ley que lo habilitase y estableciera garantías específicas para dichos tratamientos

Entrevista a Ofelia Tejerina Rodríguez.

1.- ¿Quién es Ofelia Tejerina? ¿A qué se dedica y cuál es su objetivo profesional?

Ejerzo la Abogacía desde hace casi 20 años. Mi especialidad es el Derecho de las tecnologías, y llegué a él por descarte. Al terminar la carrera necesitaba encontrar algo que me motivase para seguir esta profesión, porque al principio no tenía muy claro por dónde tirar. Pero descubrí el mundo de la tecnología. Poco a poco pasé de estudiar la teoría a la práctica, ejerciendo en un despacho y colaborando con la Asociación de Internautas, que han hecho de mí lo que soy hoy profesionalmente. Me considero muy afortunada por haber podido conocer y trabajar de primera mano con los retos más interesantes de la digitalización de la sociedad.

ElevenPaths Radio - 2×05 Entrevista a Ofelia Tejerina

Hoy en día la transmisión de información ha pasado a depender en gran parte de Internet y con ella la ciberseguridad. Sin embargo, no debemos olvidarnos de los canales convencionales, como la radio, que siguen utilizándose en muchas ocasiones para servicios militares, servicios de inteligencia, emergencias, etc. Como cabe esperar, este campo también presenta sus propias vulnerabilidades, por lo que son necesarios unos sistemas de protección adecuados que garanticen que las comunicaciones sean seguras.

ElevenPaths Radio - 2×05 Entrevista a Ofelia Tejerina

Hoy en día la transmisión de información ha pasado a depender en gran parte de Internet y con ella la ciberseguridad. Sin embargo, no debemos olvidarnos de los canales convencionales, como la radio, que siguen utilizándose en muchas ocasiones para servicios militares, servicios de inteligencia, emergencias, etc. Como cabe esperar, este campo también presenta sus propias vulnerabilidades, por lo que son necesarios unos sistemas de protección adecuados que garanticen que las comunicaciones sean seguras.

La Policía detecta un virus "muy peligroso" cuyo objetivo es "romper todo el sistema informático de los hospitales"

El director adjunto operativo del Cuerpo Nacional de Policía, José Ángel González, ha alertado este lunes en la rueda de prensa posterior al Comité de Gestión Técnica del COVID-19 de un virus informático destinado a atacar los sistemas de los centros sanitarios españoles.

Internautas on the top, presentación de Ofelia Tejerina en RootedCON

Los pasados 5 y 6 de marzo tuvo lugar, en Madrid, la úndecima edición de RootedCON, un congreso de seguridad informática Rooted CON que nació con el propósito de promover el intercambio de conocimiento entre los miembros de la comunidad de seguridad. Ofelia Tejerina, presidenta de la Asociación de Internautas, participó con la charla "internautas on the top", apoyandose en la siguiente presentación:

Internautas on the top, presentación de Ofelia Tejerina en RootedCON

Los pasados 5 y 6 de marzo tuvo lugar, en Madrid, la úndecima edición de RootedCON, un congreso de seguridad informática Rooted CON que nació con el propósito de promover el intercambio de conocimiento entre los miembros de la comunidad de seguridad. Ofelia Tejerina, presidenta de la Asociación de Internautas, participó con la charla "internautas on the top", apoyandose en la siguiente presentación: